Wie funktionieren Share-, NTFS-Berechtigungen & Vererbung?

In diesem Artikel werden Windows® Freigabe- und NTFS-Level-Berechtigungen einschließlich Vererbung erklärt.

Das Konzept der NTFS-Berechtigungsvererbung wurde schon vor langer Zeit mit der Veröffentlichung von Windows® 2000 eingeführt. Aus welchem Grund auch immer, ist es immer noch eines der weniger verstandenen Themen. Wir erörtern, was Freigabe- und NTFS-Berechtigungen sind und wie sie im Detail funktionieren.

Wir bieten ein Dateiserver- und NAS-Migrationsprodukt namens CopyRight2 an und von Zeit zu Zeit wird unser Kundensupport gefragt, warum bestimmte Berechtigungen nicht wie erwartet auf das Ziel migriert werden.

Die Antwort auf diese Frage ist in der Regel, dass der Quellordner Vererbung aktiviert hat und einige Berechtigungen von einem seiner übergeordneten Ordner erbt. Diese übergeordneten Ordner befinden sich außerhalb des im Kopierauftrag definierten Bereichs der Daten die kopiert werden sollen.

Der Quell-Ordner soll auf das Zielsystem unterhalb eines vorhandenen Ordners migriert werden, der andere Berechtigungen konfiguriert hat als der übergeordnete Ordner auf dem Quellsystem.

Daher werden die resultierenden Berechtigungen auf dem Ziel anders aussehen als auf der Quelle, da durch die Vererbung andere Rechte weitergegeben werden.

Inhaltsverzeichnis:

- Freigabe-Berechtigungen

- NTFS-Berechtigungen

- Grundlegende NTFS-Berechtigungen

- Windows-Zugriffsprüfung

- NTFS-Berechtigungsvererbung

- Die erweiterte NTFS-Berechtigungsansicht

- Grundlegende NTFS-Berechtigungseinträge

- Erweiterte NTFS-Berechtigungseinträge

- Erstellung neuer Objekte

- Kanonische Reihenfolge der NTFS-Berechtigungen

- Korrupte NTFS-Berechtigungsvererbung

- Wiederherstellung von korrupter NTFS-Berechtigungsvererbung

- Wie CopyRight2 die Vererbung von Berechtigungen handhabt

- Effektiver Zugriff, wenn Freigabe und NTFS-Berechtigungen verwendet werden

- Wer kann Berechtigungen ändern?

- Was soll verwendet werden? Freigabe, NTFS oder beide Arten von Berechtigungen?

- Fazit

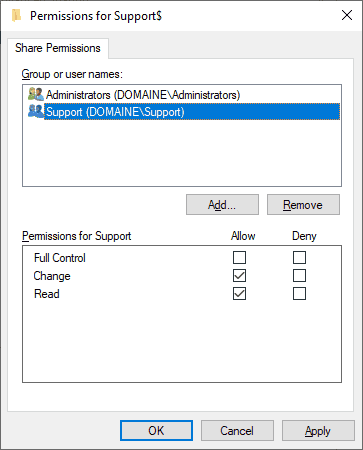

Freigabe-Berechtigungen

Freigabeberechtigungen schränken den Zugriff auf freigegebene Ordner von entfernten Systemen über das sogenannte Server Message Block (SMB)-Protokoll ein.

Sie werden nicht angewendet, wenn der Zugriff auf Daten auf einem System lokal erfolgt und direkt auf das entsprechende Laufwerk zugegriffen wird, entweder physisch vor dem Rechner oder über das Remote-Desktop-Protokoll (RDP).

Die Berechtigungen einer Freigabe bestehen aus einer Liste von Benutzer- und Gruppenkonten, denen die folgenden drei Arten von Berechtigungen gewährt werden können:

|

Freigabe-Berechtigung

|

Beschreibung

|

|

Lesen

|

Vorhandene Dateien/Ordner mit Lesezugriff öffnen

|

|

Ändern

|

Erstellen neuer Dateien/Ordner und Öffnen von Dateien/Ordnern mit Lese- und Schreibzugriff

|

|

Vollzugriff

|

Neue Dateien/Ordner erstellen, Dateien/Ordner zum Lesen und Schreiben öffnen und zusätzlich Berechtigungen ändern

|

Jede Art von Freigabeberechtigung kann als Berechtigung erteilt werden, die den Zugriff für ein bestimmtes Konto entweder erlaubt oder verweigert.

Konten in dieser Liste werden nicht namentlich gespeichert, sondern durch ihre eindeutigen SIDs referenziert. Jeder Benutzer und jede Gruppe (und auch eingebaute Gruppen wie z. B. "Jeder") haben eindeutige Bezeichner.

Auf diese Weise können Sie Konten zu einem späteren Zeitpunkt umbenennen, ohne die Berechtigungen für das umbenannte Konto erneut erteilen zu müssen.

Intern verwendet eine Freigabeberechtigung einen sogenannten Windows-Sicherheitsdeskriptor. Dateifreigaben verwenden nur die sogenannte DACL-Komponente (Discretionary Access Control List) des Sicherheitsdeskriptors.

NTFS-Berechtigungen

NTFS-Berechtigungen sind komplexer als Freigabeberechtigungen, bieten aber auf der anderen Seite mehr Funktionalität.

Genau wie bei Dateifreigaben werden auch bei NTFS-Berechtigungen Windows-Sicherheitsdeskriptoren verwendet.

Neben der DACL, die den Zugriff auf die Daten kontrolliert, zeigt die Windows-Benutzeroberfläche drei der vier Komponenten an, aus denen ein Sicherheitsdeskriptor besteht:

Sowohl die DACL als auch die SACL sind Listen mit variabler Länge (bis zu 64KB) und enthalten Einträge, die als Zugriffskontrolleinträge (ACE) bezeichnet werden.

|

NTFS-Sicherheitsdeskriptor-Komponenten

|

Beschreibung

|

|

DACL

|

Die diskretionäre Zugriffskontrollliste ist eine Liste von Konten, denen bestimmte Zugriffsarten gewährt oder verweigert werden.

|

|

SACL

|

Die Systemzugriffskontrollliste stellt eine Liste von Konten dar, für die definierte Zugriffsarten überwacht werden.

|

|

Besitzer

|

Diese Komponente ist keine Liste, sondern die SID eines Kontos, das Eigentümer des Datei- oder Ordnerobjekts ist.

|

|

Gruppenbesitzer

|

Es gibt eine vierte Komponente, den Gruppeneigentümer. Sie wird in der Windows-Benutzeroberfläche, z. B. im Explorer, nicht angezeigt. Sie wird vom Windows-POSIX-Subsystem verwendet, um die Kompatibilität mit dem traditionellen Unix-Stil von Berechtigungen und Zugriffskontrolle zu gewährleisten. Diese Berechtigungen verwenden drei Bereiche namens "Benutzer", "Gruppe" und "Andere" anstelle eines listenbasierten ACL-Ansatzes.

|

Es gibt verschiedene ACE-Typen, aber die am häufigsten verwendeten sind die Einträge vom Typ "Access Allow" um Zugriff zu erlauben und "Access Deny" um den Zugriff zu verweigern.

Zusätzlich zum ACE-Typ enthalten die Einträge die SID eines Kontos, für das eine Berechtigung gewährt oder verweigert wird (oder im Fall von SACLs der Zugriff geprüft wird), und eine Bitmaske, die die spezifische Art des Zugriffs bestimmt.

Grundlegende NTFS-Berechtigungen

Um Administratoren die Arbeit so einfach wie möglich zu gestalten, haben NTFS-Berechtigungen sechs Grundtypen für Ordner und fünf für Dateien.

|

NTFS-Berechtigung

|

Beschreibung für Dateien

|

Beschreibung für Ordner

|

|

Vollzugriff

|

Lesen & Schreiben von Daten, Ausführen, Löschen und Ändern von Berechtigungen

|

Unterordner & Dateien erstellen, Ordnerinhalte auflisten & löschen, Berechtigungen ändern

|

|

Ändern

|

Daten lesen & schreiben, ausführen und löschen

|

Unterordner & Dateien erstellen, Ordnerinhalte auflisten & löschen

|

|

Lesen & Ausführen

|

Daten lesen und ausführen (*)

|

Ordnerinhalt auflisten

|

|

Ordnerinhalt anzeigen

|

Nicht anwendbar

|

Ordnerinhalt auflisten

|

|

Lesen

|

Read data

|

Ordnerinhalt auflisten

|

|

Schreiben

|

Dateien erstellen/Daten schreiben

|

Unterordner und Dateien erstellen

|

(*) Die Ausführung gilt für ausführbare Dateien. Bei Skripten ist es Sache des Skriptprozessors, der das Skript ausführt, die Ausführung zu erlauben oder zu verweigern. Bei ausführbaren Dateien (.EXE, .COM) wird dies von der Windows-Prozess-Erstellungslogik gehandhabt.

Windows-Zugriffsprüfung

Bei der Prüfung ob eine bestimmte Anforderung an eine Ressource gewährt oder verweigert werden soll, verarbeitet Windows die Sicherheitsdeskriptor-DACL von oben nach unten.

- Wenn es auf ein ACE trifft, das den Zugriff gewährt, wird die Zugriffsprüfung beendet und der Zugriff gewährt.

- Wenn er auf ein ACE trifft, das den Zugriff verweigert, wird die Zugriffsprüfung ebenfalls beendet und der Zugriff verweigert.

- Wenn das Ende der Liste erreicht wird, ohne dass eine Übereinstimmung vorliegt, wird der Zugriff ebenfalls verweigert.

Dies erlaubt es, einer Gruppe Rechte zu gewähren, aber gleichzeitig bestimmten Mitgliedern dieser Gruppe den Zugriff zu verweigern. Das kann in der Praxis ziemlich verwirrend werden, ist aber auf jeden Fall technisch möglich.

Wenn Auditing aktiviert ist, wird die gleiche Logik verwendet, um zu bestimmen, ob der Zugriff auf eine Datei oder einen Ordner protokolliert werden soll oder nicht. Sie können Audit-ACEs für erfolgreiche und verweigerte Operationen definieren.

NTFS-Berechtigungsvererbung

Im Gegensatz zu Berechtigungen auf Freigabeebene bieten NTFS-Berechtigungen die Möglichkeit, Dateien und Unterordner NTFS-Berechtigungen von ihren übergeordneten Ordnern erben zu lassen.

Die Vererbungskette kann auf jeder Ebene unterbrochen werden, von oben nach unten bis zu einer Datei, indem die Vererbung deaktiviert wird.

Wenn die Vererbung auf allen Ebenen aktiviert ist, geht die Kette bis zu den im Stammordner des Laufwerks festgelegten Berechtigungen. Bei Nicht-Windows-Systemen bedeutet dies bis zu dem Punkt im Dateisystem, an dem sich die Stammebene befindet. Linux/Unix-basierte Systeme kennen keine Laufwerksbuchstaben, wie sie in Windows existieren.

Das Deaktivieren der Vererbung wird manchmal auch als "Unterbrechen der Vererbungskette" bezeichnet. In einem späteren Kapitel erleutern wir was beschädigte NTFS-Berechtigungen, bei denen die Vererbung nicht korrekt weitergegben wurde, beispielsweise weil der Prozess während des Vorgangs unterbrochen wurde.

Wenn die Vererbung auf einer bestimmten Ebene deaktiviert ist, erbt das Objekt, sei es eine Datei oder ein Ordner, keine Berechtigungen von seinen übergeordneten Ordnern.

Wenn es sich bei dem Objekt um einen Ordner handelt, erben seine eigenen "Kinder", also Unterordner und Dateien, trotzdem die Berechtigungen dieses Ordners, solange diese untergeordneten Objekte selbst die Vererbung aktiviert haben. Sie erben jedoch nur bis zu dem Punkt, an dem die Vererbung in der Kette deaktiviert wurde.

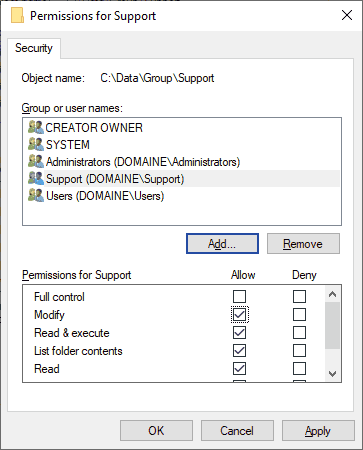

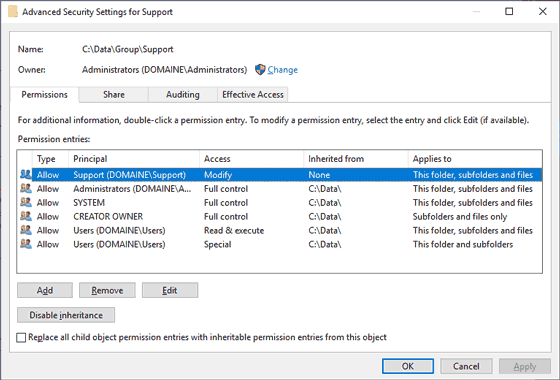

Die erweiterte NTFS-Berechtigungsansicht

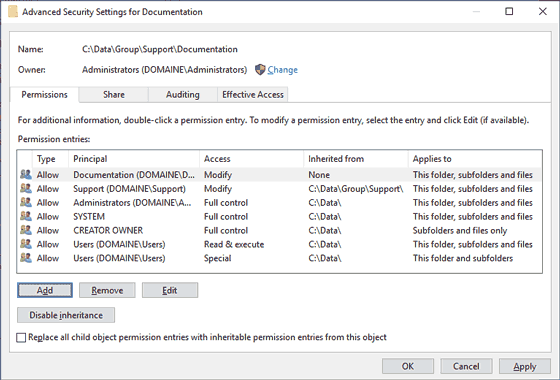

Wenn Sie NTFS-Berechtigungen mit dem Windows-Explorer betrachten, wird Ihnen zunächst eine vereinfachte Ansicht der DACL angezeigt. Diese vereinfachte Ansicht ist nach Kontonamen in alphabetischer Reihenfolge sortiert und blendet die Vererbung aus.

Folglich gibt es keine Möglichkeit zu erkennen, ob eine bestimmte Berechtigung explizit auf dieser Ebene gesetzt wurde oder ob sie von einem der übergeordneten Ordner geerbt wurde.

Außerdem zeigt die Standardansicht keine Informationen über die Überwachung (SACL) und den Besitzer an.

Die erweiterte NTFS-Berechtigungsansicht bietet Zugriff auf die anderen Komponenten des Sicherheitsdeskriptors.

In der Registerkarte "Berechtigungen" sehen Sie die DACL. In der Registerkarte "Auditing" wird die SACL angezeigt.

In der oberen linken Ecke des Dialogs ist der Besitzer zu sehen. Außerdem sehen Sie Informationen darüber, woher die ACEs geerbt wurden:

Wenn Sie die Vererbung für eine Datei oder einen Ordner mit dem Explorer deaktivieren, erhalten Sie die Möglichkeit, entweder vererbte ACEs in explizite ACEs umzuwandeln oder sie zu entfernen.

Wenn Sie sich entscheiden, die vererbten ACEs umzuwandeln, werden Sie anschließend sehen, dass dieselben Konten dieselbe Zugriffsebene besitzen, die sie zuvor hatten. Der einzige auffällige Unterschied ist, dass der Inhalt der Spalte "Geerbt von" "Keine" anzeigt, um zu verdeutlichen, dass es sich jetzt um explizite ACEs handelt.

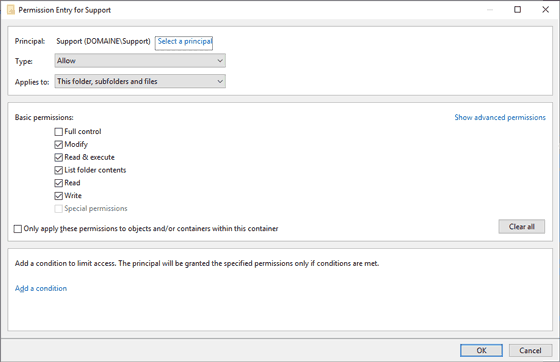

Grundlegende NTFS-Berechtigungseinträge

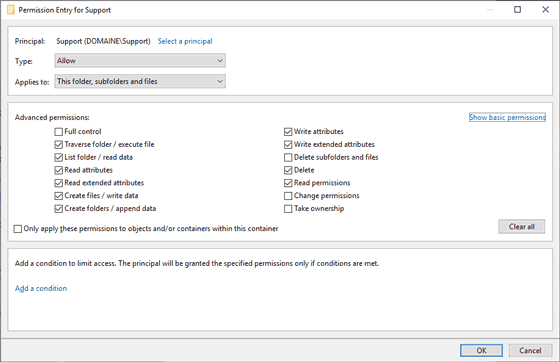

Nach Klicken auf die Schaltfläche "Hinzufügen" oder "Bearbeiten" innerhalb der "Erweiterten Sicherheitseinstellungen" sehen Sie den folgenden Dialog.

Sie können den Typ des ACEs wählen und ihn entweder auf "Zulassen" oder "Verweigern" setzen.

Wenn es sich bei dem ausgewählten Objekt um einen Ordner handelt, haben Sie zusätzlich eine sehr granulare Kontrolle darüber, auf welche Art von Objekten das ACE angewendet werden soll, indem Sie "Anwenden auf" für einen entsprechenden Bereich definieren:

- Dieser Ordner, Unterordner und Dateien (dies ist die Standardeinstellung)

- Nur dieser Ordner

- Dieser Ordner und Unterordner

- Dieser Ordner und Dateien

- Nur Unterordner und Dateien

- Nur Unterordner

- Nur Dateien

Erweiterte NTFS-Berechtigungseinträge

Alle grundlegenden NTFS-Berechtigungen werden intern auf eine granularere Bitmaske abgebildet, die aus 14 Bits besteht.

Erweiterte NTFS-Berechtigungen sind leicht vereinfacht und werden in der Windows-Benutzeroberfläche in Form von 13 Kontrollkästchen angezeigt, nachdem Sie auf den Hyperlink "Erweiterte Berechtigungen anzeigen" geklickt haben:

Es gibt ein zusätzliches 14. Kontrollkästchen mit der Bezeichnung "Vollzugriff", was einfach bedeutet, dass alle anderen 13 gezeigten Optionen aktiviert sind.

Erweiterte NTFS-Berechtigungen würden den Rahmen des heutigen Artikels sprengen, aber wir werden in naher Zukunft mehr über dieses Thema schreiben.

Erstellung neuer Objekte

Wenn eine neue Datei oder ein Ordner erstellt wird, ist die Vererbung standardmäßig aktiviert, so dass das neue Objekt die Berechtigungen von dem Ordner erbt, in dem sich das Objekt befindet.

Im Folgenden wird beschrieben, was mit den einzelnen Komponenten der Sicherheitsbeschreibung während der Objekterstellung geschieht:

- Der Eigentümer wird automatisch dem Benutzerkonto zugewiesen, das das Objekt erstellt hat.

Wie bei allen Regeln in der realen Welt gibt es auch hier Ausnahmen. Wenn eine Datei oder ein Ordner von einem Konto erstellt wird, das Mitglied der lokalen Gruppe "Administratoren" ist, wird der Eigentümer stattdessen auf diese Gruppe gesetzt.

Wenn die Benutzerkontensteuerung (UAC) aktiv ist und somit der Explorer im nicht-priviligierten Modus läuft, gilt diese Ausnahme nicht. In diesem Fall wird die Gruppe "Administratoren" aus dem eingeschränkten Anmeldetoken entfernt, der zum Starten des Explorer-Prozesses verwendet wird, dem Prozess, von dem alle anderen gestarteten Prozesse ihr Anmeldetoken erben. Daher wird bei allen erstellten Dateien oder Ordnern der Eigentümer auf den Kontonamen gesetzt, so wie es bei normalen Benutzern der Fall wäre. Dies macht es zu einer Ausnahme von der Ausnahme.

- Die DACL- und SACL-Listen, die Berechtigungen und Audit-Informationen enthalten, werden vererbt und entsprechend den Einstellungen der Zugriffskontrolleinträge des Ordners, in dem sie sich befinden, initialisiert. Wenn z. B. ein ACE nur auf Unterordner angewendet werden soll, ist dieses ACE nicht Teil der entsprechenden ACL einer neu erstellten Datei.

- Auf Systemen, die als Domänenmitglieder konfiguriert sind, wird der Gruppeneigentümer auf die primäre Gruppe des angemeldeten Benutzers, normalerweise "Domain Users" initialisiert. Auf Systemen, die nicht Mitglied einer Domäne sind, wird die SID dieser Gruppe auf "None" aufgelöst, eine integrierte und unsichtbare lokale Gruppe, die keine Mitglieder hat.

Kanonische Reihenfolge der NTFS-Berechtigungen

In der "Erweiterten Ansicht" werden Sie feststellen, dass die Berechtigungen in einer bestimmten Reihenfolge angeordnet sind, die als "kanonische Reihenfolge" bezeichnet wird, anstatt einer alphabetischen Sortierung nach Kontonamen.

Sie könnten die Berechtigungen in mehrere Blöcke aufteilen, wobei der erste Block explizit gesetzte ACEs für das Objekt sind, wenn auf dieser Ebene explizite ACEs definiert sind.

Der nächste Block sind ACEs, die vom übergeordneten Ordner des Objekts geerbt wurden, wenn dieser übergeordnete Ordner explizite ACEs definiert hat.

Die Blöcke werden mit dem übergeordneten Ordner des übergeordneten Ordners fortgesetzt und so weiter, bis ein Ordner erreicht wird, bei dem entweder die Vererbung deaktiviert ist oder der der Stammordner des entsprechenden Laufwerks ist. Dieser letzte Ordner der Kette ist dann der letzte Block.

Auch innerhalb jedes Blocks gibt es eine bestimmte Reihenfolge, wobei verweigernde ACEs zuerst kommen, gefolgt von ACEs, die den Zugriff erlauben.

Diese Reihenfolge ist aufgrund der Funktionsweise einer Zugriffsprüfung (von oben nach unten), die wir in einem früheren Kapitel besprochen haben, von entscheidender Bedeutung.

Wenn Sie den Explorer verwenden, um eine Zugriffskontrollliste anzuzeigen, die nicht in kanonischer Reihenfolge ist, erhalten Sie eine nette Erinnerung und Windows bietet an, sie für Sie richtig anzuordnen.

Korrupte NTFS-Berechtigungsvererbung

Um zu erklären, warum beschädigte NTFS-Berechtigungen auftreten können, ist es notwendig zu verstehen, wie Berechtigungen und vererbte Berechtigungen gespeichert werden (siehe das vorherige Kapitel "Kanonische Reihenfolge der NTFS-Berechtigungen").

Wenn Sie mit der Software-Entwicklung vertraut sind, könnten Sie sich fragen, warum vererbte Berechtigungen von übergeordneten Ordnern redundant überall für jede Datei und jeden Ordner gespeichert werden.

Die Antwort auf diese Frage ist Geschwindigkeit. Genauer gesagt, Geschwindigkeit für die Benutzer des Systems beim Zugriff auf Dateien und Ordner.

Natürlich hätte das Windows-Team eine Art Zeiger implementieren können, der auf die Berechtigungen von übergeordneten Ordnern verweist, anstatt diese Informationen redundant zu speichern. Aber das hätte langsamere Zugriffsprüfungen bedeutet, die bei jedem Zugriff auf eine Datei oder einen Ordner durchgeführt werden.

Mit dem gewählten Design ist eine Zugriffsprüfung extrem schnell, weil sie nur die Liste der bereits vorhandenen Berechtigungen durchlaufen muss.

Es ist keine zusätzliche E/A erforderlich, um die Vererbungskette zu durchlaufen, um letztendlich zu entscheiden, ob der Zugriff gewährt oder verweigert wird.

Es ist auch robuster, weil jedes Objekt mit einer vollständigen Definition dessen einhergeht, wer auf es zugreifen darf. Stellen Sie sich vor, wenn Zeiger verwendet würden und die Spitze der Vererbungskette irgendwie beschädigt würde. Das würde in der Tat bedeuten, dass alle darunter liegenden Dateien potentiell ebenfalls Zugriffsprobleme bekommen würden.

Außerdem erleichterte es den Übergang von früheren Windows-Versionen wie Windows NT 3.5x und NT4, da diese Versionen Vererbung noch nicht unterstützten.

Der Nachteil dieser Design-Entscheidung ist, wie Sie wahrscheinlich wissen, dass es ziemlich lange dauern kann, bis Änderungen umgesetzt wurden. Zum Beispiel, wenn Sie Änderungen an der obersten Ebene der Vererbungskette vornehmen.

In diesem Fall muss Windows diese Änderung bis hinunter zu den letzten Dateien und Ordnern propagieren, die von dem Ordner erben, an dem die Änderung vorgenommen wurde.

Diese Art von Berechtigungsänderungen tritt jedoch in der Regel viel seltener auf, als ein tatsächlicher Zugriff auf Daten stattfindet.

Wenn die Weitergabe einer Änderung aus irgendeinem Grund unterbrochen wird, befinden sich die Berechtigungen in einem inkonsistenten Zustand. Dies könnte als ein weiterer Nachteil für diese Designwahl angesehen werden.

In diesem Fall sind einige der Datei- und Ordnerberechtigungen aktualisiert worden, während andere noch die Berechtigungen haben, die sie vor der Änderung hatten.

Wiederherstellung von korrupter NTFS-Berechtigungsvererbung

Um dieses Problem zu beheben, reicht es in der Regel aus, eine beliebige Änderung an der gleichen Stelle vorzunehmen, an der die unterbrochene Änderung vorgenommen wurde, und diese vollständig propagieren zu lassen.

Sie könnten z. B. Ihr eigenes Benutzerkonto oder das Konto einer Gruppe hinzufügen bei der es keine Rolle spielt den Zugriff zu erlauben oder zu verweigern (z. B. nicht die Gruppe "Jeder").

Wichtig: Achten Sie beim Propagieren von Berechtigungen darauf, dass Sie das Häkchen bei "Alle Berechtigungen für untergeordnete Objekte durch vererbbare Berechtigung von diesem Objekt ersetzen" nicht setzen! Dies würde die Berechtigungen aller Dateien und Ordner unterhalb dieser Ebene durch die Berechtigungen des Ordners ersetzen, den Sie gerade betrachten. Alle expliziten Berechtigungen, die auf den unteren Ebenen gesetzt wurden, würden dabei gelöscht! Wenn Sie das also nicht wollen, sollten Sie diese Option nicht aktivieren.

Machen Sie dann die Änderung wieder rückgängig und entfernen Sie den zuvor hinzugefügten Benutzer oder die Gruppe und lassen Sie es noch einmal propagieren. Voila, die "kaputten" Berechtigungen sind repariert.

CopyRight2 hat eine Kommandozeilenfunktion eingebaut, die es Ihnen erlaubt, Berechtigungen in einem einzigen Durchgang zu propagieren, anstatt es zweimal tun zu müssen.

Sollten Sie das jemals brauchen und keine Zeit haben, es zweimal zu machen, kontaktieren Sie bitte unseren Support (support@sys-manage.com) und wir können Ihnen helfen. Diese Funktion ist auch hilfreich, wenn Sie nicht mehr wissen, auf welcher Ebene die unterbrochene Änderung vorgenommen wurde.

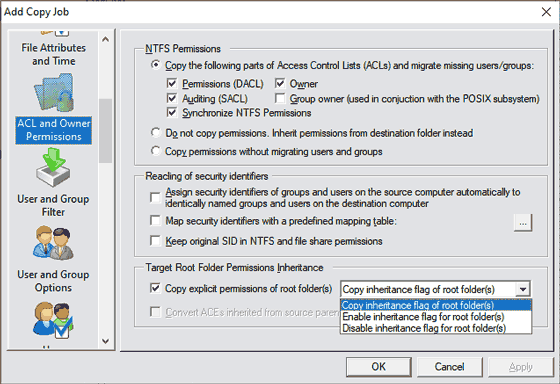

Wie CopyRight2 die Vererbung von Berechtigungen handhabt

In den Standardeinstellungen eines CopyRight2-Kopierauftrags wird die Vererbungseinstellung (an oder aus) der angegebenen Quellordner auf das Ziel kopiert.

Mit dieser Standardeinstellung wird die NTFS-Vererbung des Zielordners aktiviert, wenn die Vererbung im Quellordner aktiviert war, und deaktiviert, wenn die Vererbung des Quellordner deaktiviert war.

Zusätzlich können Sie die Vererbung unabhängig von der Einstellung des Quellordners aktivieren und deaktivieren. Bitte beachten Sie, dass dies nur für den bzw. die angegebenen Stammordner gilt, die auf der Seite "Source and Destination" definiert sind.

Für Ordner unterhalb der angegebenen Ordner wird die Vererbungseinstellung immer migriert, solange Sie nicht die Option "Do not copy permissions. Inherit permissions from destination folder instead" aktivieren.

Wenn Sie die Option "Disable inheritance flag for root folder(s)" aktivieren, können Sie, ähnlich wie im Explorer, ACEs, die von übergeordneten Ordner(n) der Quelle geerbt wurden, in explizite ACEs auf der Zielseite umwandeln. Dazu aktivieren Sie einfach zusätzlich die Option "Convert ACEs inherited from source parent folders to explicit ACEs on target folder". Wenn diese Option nicht aktiviert ist, werden geerbte ACEs stattdessen entfernt.

-

Das Deaktivieren der Vererbung und Umwandeln aller gererbten ACEs in explizite ACEs ist eine Möglichkeit, ACEs zu migrieren, die von einem übergeordneten Ordner des Quellordners geerbt wurden. Dann erben alle Dateien und Ordner unterhalb des Zielordners nicht von übergeordneten Ordnern des Zielordners (wie auf der Quelle), sondern direkt vom Zielordner.

-

Alternativ könntn Sie den Job auf den Standardeinstellungen belassen und sicherstellen, dass die übergeordneten Ordner des angegebenen Zielordners dieselben Berechtigungen haben, wie die übergeordneten Ordner der angegebenen Quellordner auf dem Quellsystem. Sie könnten dies auch zu einem späteren Zeitpunkt tun, nachdem die Daten auf das Ziel migriert wurden, aber die Propagierung der Berechtigungen kann dann eine Weile dauern.

-

Eine andere Möglichkeit, das Problem zu lösen, wäre, auch die übergeordneten Ordner zu migrieren, solange das Ziel der Migration keine strukturellen Änderungen sind. Sie könnten z. B. das gesamte Quelllaufwerk mit einem einzigen Quell/Ziel-Paar auf ein bestimmtes Ziellaufwerk migrieren.

Dies funktioniert in der Regel am besten, wenn Sie keine Daten konsolidieren wollen und das Ziellaufwerk leer ist, bevor Sie die Migration beginnen. Zumindest dann, wenn Sie eine Deltakopie mit dem Synchronisationsmodus "Add/Update/Delete" verwenden möchten, wodurch das Ziel effektiv mit der Quelle identisch gemacht wird.

-

Eine weitere Möglichkeit wäre, den Zielordner manuell anzulegen, die Berechtigungen entsprechend zu setzen und dann die Option "Copy explicit permissions of root folder(s)" zu deaktivieren. Dadurch bleiben die Berechtigungen des manuell erstellten Zielordners unberührt und alle Dateien und Unterordner erben diese Berechtigungen, wenn die Vererbung in der Quelle aktiviert war. Dies ist nützlich, wenn Sie auf der Zielseite völlig andere Berechtigungen zuweisen möchten.

Effektiver Zugriff, wenn Freigabe und NTFS-Berechtigungen verwendet werden

Bei der Zugriffskontrolle wertet das System zunächst die Berechtigungen auf Freigabeebene aus.

Wenn der Zugriff auf Freigabeebene gewährt wird, wird im nächsten Schritt ausgewertet, ob die NTFS-Berechtigungen ebenfalls zu einer positiven Zugriffsprüfung führen.

Daher werden die restriktiveren Berechtigungen angewendet.

Wenn z. B. die Berechtigungen auf Freigabeebene "Ändern" gewähren, die NTFS-Berechtigungen aber "Vollzugriff" gewähren, wird die restriktivere "Ändern"-Berechtigung wirksam.

Jeder Versuch, Berechtigungen zu ändern, die Vollzugriff erfordern, würde verweigert werden.

Wer kann Berechtigungen ändern?

Neben den Benutzern, denen in der DACL "Vollzugriff" gewährt wird, kann auch der Besitzer einer Datei oder eines Ordners die Berechtigungen ändern.

Um zu verhindern, dass Benutzer potenziell falsche Berechtigungen vergeben können, könnten Sie die Dateifreigabeberechtigungen auf "Ändern" einschränken, anstatt "Vollzugriff" zu vergeben.

Wie im Kapitel "NTFS-Berechtigungen" beschrieben, wird der Besitzer automatisch vom System festgelegt, wenn eine neue Datei oder ein neuer Ordner erstellt wird.

Was soll verwendet werden? Freigabe, NTFS oder beide Arten von Berechtigungen?

Je nach Anforderungen können Sie sich bei der Zugriffssteuerung vollständig auf die Berechtigungen auf Freigabeebene verlassen. Dies ist die am wenigsten komplexe Option. Es findet keine Vererbung statt und es gibt nur einen begrenzten Satz von drei möglichen Freigabeberechtigungen.

Sie könnten sich auch dafür entscheiden, nur NTFS-Berechtigungen zur Zugriffssteuerung zu verwenden und die Berechtigungen auf Freigabeebene auf etwas wie "Jeder:Vollzugriff" oder "Jeder:Ändern" und "Administratoren:Vollzugriff" zu setzen. NTFS-Berechtigungen sind komplexer, bieten aber gleichzeitig auch mehr Funktionalität. Es gibt mehr grundlegende NTFS-Berechtigungen als Berechtigungen auf Freigabeebene und darüber hinaus erweiterte NTFS-Berechtigungen, die Sie Konten gewähren können. Außerdem können NTFS-Berechtigungen Vererbung nutzen.

In manchen Fällen möchten Sie vielleicht eine Kombination aus beidem verwenden, und die restriktiveren Berechtigungen werden dann wirksam. Die Implementierung einer Mischung aus beidem ist die komplexeste Option.

Fazit

Herzlichen Glückwunsch, dass Sie unseren ersten Blogeintrag überlebt und bis hierher gelesen haben. Für die meisten Leser ist das ein eher langweiliges Thema.

Microsoft hat eine gute Balance gefunden, die Verwaltung so einfach wie möglich zu gestalten und gleichzeitig eine Unmenge an Funktionen anzubieten.

Die komplexeren Dinge, wie z.B. Vererbung, sind hinter "Erweitert"-Schaltflächen untergebracht. Wenn Sie also nicht die Anforderungen haben diese zu nutzen, können Sie sie komplett umgehen, indem Sie z. B. nur Rechte auf Freigabeebene vergeben.

Wenn Sie bis hierher gelesen haben, sollten Sie nun ein besseres Verständnis davon haben, wie Windows-Berechtigungen funktionieren.

Wir haben die Unterschiede von Freigabe- und NTFS-Berechtigungen behandelt und wie sie zusammenarbeiten. Wir haben auch über grundlegende NTFS-Berechtigungen, NTFS-Vererbung und die Verwendung der erweiterten Berechtigungsansicht von Windows Explorer zur Ansicht von NTFS-Berechtigungen gesprochen. Zusätzlich haben wir die kanonische Reihenfolge von NTFS-Berechtigungen besprochen und wie man einen beschädigten & inkonsistenten Zustand von vererbten NTFS-Berechtigungen wiederherstellen kann.

Sollten Sie positives oder negatives Feedback oder Fragen zu diesem Thema haben, lassen Sie es uns bitte in den Kommentaren unten wissen. Vielen Dank.